Lockbit, la saga qui déchaine les passions

Comme à son habitude le groupe Lockbit ne cesse de faire parler de lui. Récemment, ils sont même allés jusqu’à provoquer le FBI en demandant l’identité d’une personne les ayant arnaqué. Cette fois-ci, le groupe se bat pour son image.

Suite à une plainte contre eux sur un célèbre forum de hacking, le groupe a été banni. A savoir que dans le milieu cybercriminel, lorsque l’on est banni d’un forum, on l’est aussi des autres. S’ensuit alors un combat pour Lockbit qui ne cautionne absolument pas ce bannissement et se bat pour montrer que la plainte est infondée et que leur bannissement est une erreur, pire il s’agirait d’un complot contre eux.

Certains annoncent même que le groupe souhaitait faire éliminer l’administrateur du forum.

Démêler le vrai du faux de toute cette histoire est un sacré défi, quoi qu’il en soit, Lockbit continue de se battre, et surtout continue de faire des victimes.

Une opération de coopération internationale des forces de l’ordre nommée Cronos à permis de démanteler l’infrastructure du groupe.

L’opération a permis de mettre la main sur les portefeuilles de cryptomonnaie, les serveurs, la liste des affiliés, les données des victimes et leurs clés de déchiffrement.

Malgré quelques arrestations, le groupe a fait une communication pour indiquer leur retour. LockbitSupp (le personnage représentant le groupe Lockbit) indique avoir conservé des copies de sauvegardes des données volées aux victimes.

Celles et ceux qui ont cru que la saga Lockbit touchait à son terme se sont fortement trompé. C’est bien mal connaître ce groupe de hacker qui dispose de ressources colossales et d’une organisation tentaculaire. Nous n’avons malheureusement pas fini d’entendre parler d’eux… et leurs victimes également.

Sources :

Les services de remboursement de santé dans la tourmente

Les deux services de tiers-payant, Almerys et Viademedis, ont subi une cyber-attaque impliquant une fuite de données de 33 millions de Français.

Ces données sont principalement le numéro de sécurité sociale, l’état civil, et la date de naissance.

Aucune information bancaire n’aurait été exfiltrée. Cependant le risque d’usurpation d’identité, grâce à ces éléments, reste tout de même une possibilité.

Quelques jours plus tard, c’est au tour de la CAF (caisse d’allocation familiales) d’être victime d’une cyberattaque laissant dans la nature plus de 600 000 comptes volés.

Il est bon de rappeler qu’il est important de rester vigilant sur les campagnes de phishing qui pourraient survenir à la suite de cette fuite et surtout de changer ses mots de passe.

Hacker indépendant, un marché très concurrentiel en Chine ?

Une récente fuite de plus de 500 documents d’i-SOON, une société connue pour dispenser des formations en cybersécurité, révèle son implication dans différentes campagnes de cyber espionnage commandées par diverses agences gouvernementales chinoises.

Les documents divulgués détaillent des attaques dans des systèmes gouvernementaux au Royaume-Uni et en Asie.

Cette fuite de données met en lumière le marché concurrentiel des pirates informatiques indépendants.

Survenue après le Nouvel An chinois, il semble que la source pourrait être des employés mécontents.

Sources :

Le retour du bourdon

Bientôt le printemps, et certains animaux sont en avance. Depuis plusieurs jours, Bumblebee, un “initial loader”, est réapparu alors qu’il était en sommeil depuis plusieurs mois. En effet, en février, une campagne de plusieurs milliers d’emails ayant pour cible différentes organisations des Etats-Unis, a été observée par les analystes de Proofpoint.

Ce sont des emails ayant pour sujet « Voicemail February » et qui comportent des liens Onedrive pointant vers un document word malveillant. La killchain mise en évidence est sensiblement différente des précédentes campagnes Bumblebee car les documents Word embarquent des macro VBA alors qu’ils utilisaient plus souvent des fichiers Excel, embarquant des macros XL4.

Example de kill chain : Email > document Word > Script PowerShell > dll Bumblebee

Sources :

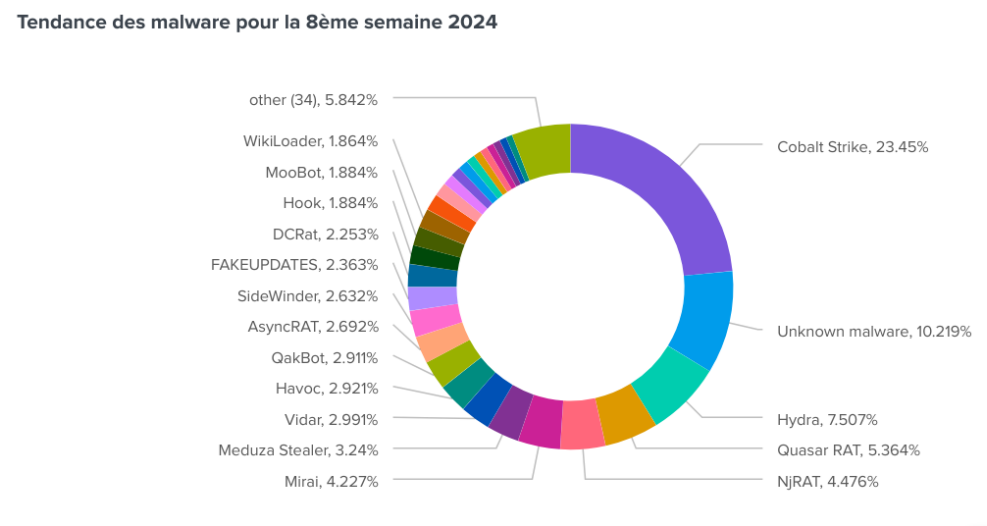

Tendances des malwares – Semaine 8

Tendance des C&C de Malwares d’après les IOC extraits en analyse. Source ThreatFox

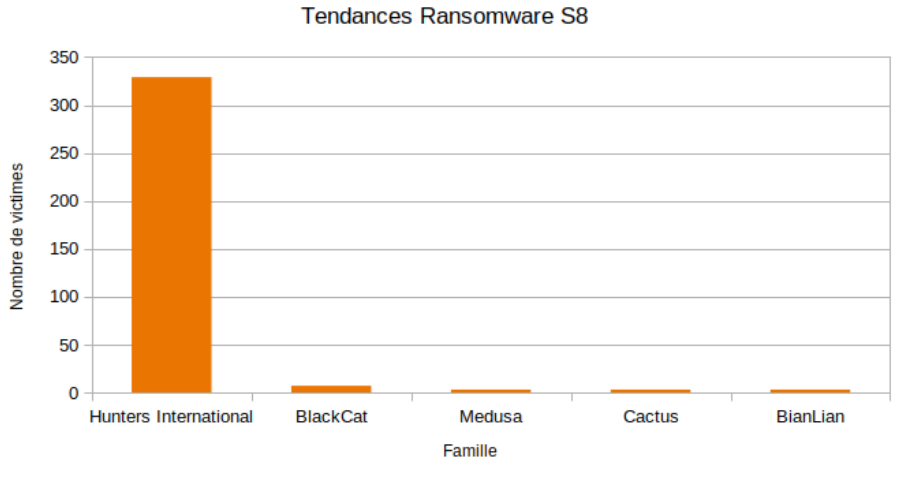

Tendances des ransomwares – Semaine 8

Lockbit sur le devant de la scène, mais pendant ce temps, Hunters tapis dans l’ombre, prend des parts de marché.

N’hésitez pas à retrouver notre analyse du rançongiciel sur notre blog : GLIMPS

Des questions sur ces actualités ou sur nos solutions ? N’hésitez pas à contacter notre équipe : cti@glimps.re