France Travail, ex pôle emploi dans la tourmente

Après les services de remboursements médicaux Français, au tour de France Travail de subir une cyber-attaque avec exfiltration de 43 millions de données utilisateurs.

D’après le communiqué officiel, les données concerneraient l’état civil, l’identifiant France Travail, l’adresse mail et postale ainsi que les numéros de téléphone. Pas de données bancaires, mais la vigilance reste tout de même de mise quant aux potentiels futurs phishing et vishing.

Certains annoncent même que le groupe souhaitait faire éliminer l’administrateur du forum. Démêler le vrai du faux de toute cette histoire est un sacré défi, quoi qu’il en soit, Lockbit continue de se battre, et surtout continue de faire des victimes.

Sources :

La France dans le viseur

Plusieurs infrastructures ministérielles françaises ont subi des attaques de type DDos (attaque par déni de service) ces derniers jours. La dernière en date, la Dinum (Direction interministérielle du numérique) a été ciblée par le groupe Anonymous Sudan qui a revendiqué sur leur chan telegram l’attaque, indiquant au passage que l’infrastructure concerne 17 000 Ips et + de 300 domaines touchés.

Il s’agit simplement d’acte Hack’tivist pour des motifs soit politiques soit idéologiques. Les Jeux Olympiques approchant, nul doute que la France va être prise de plus en plus pour cible.

Sources :

Rien ne va plus sur le darknet

Incognito, le market du darknet affiche depuis quelques jours des menaces de diffusions des données de ses utilisateurs. L’administrateur du site, tente d’extorquer ses utilisateurs en menaçant de divulguer aux forces de l’ordre les informations sur les vendeurs, les acheteurs, les transactions de monnaies virtuelles et les chats.

Certains utilisateurs ont payé de peur de voir leurs informations fuiter. Les demandes d’extorsion s’élèvent de 100 à 20 000 dollars. Alors, vraie tentative ou réel piratage de la plateforme ?

Sources :

généré par DallE

PhantomBlu : L’évasion d’Antivirus par “dumb password”

Pas d’effet final sans infection initiale. C’est pour cette raison que les campagnes de phishing sont, plus que jamais, d’actualité. Une nouvelle campagne du groupe d’attaquant ‘PhantomBlu’ a été identifiée récemment par des chercheurs de perception-point.

C’est une campagne qui repose sur un vecteur d’infection initial phishing, distribuant un document Microsoft Office qui implémente un mécanisme de ‘template injection’ classique pour récupérer sa charge RAT Netsupport.

La particularité réside dans la méthode d’évasion des antivirus puisque le fichier docx est protégé par un mot de passe d’un unique caractère ‘1’. Simple et stupide ? Peut-être ! En attendant cette méthode semble efficace puisqu’elle fonctionne. Et lorsque que le fichier docx est détecté par les plateformes antivirales, il suffit que le groupe d’attaquant le reconfigure et change le mot de passe pour passer de nouveau sous les radars.

Sources :

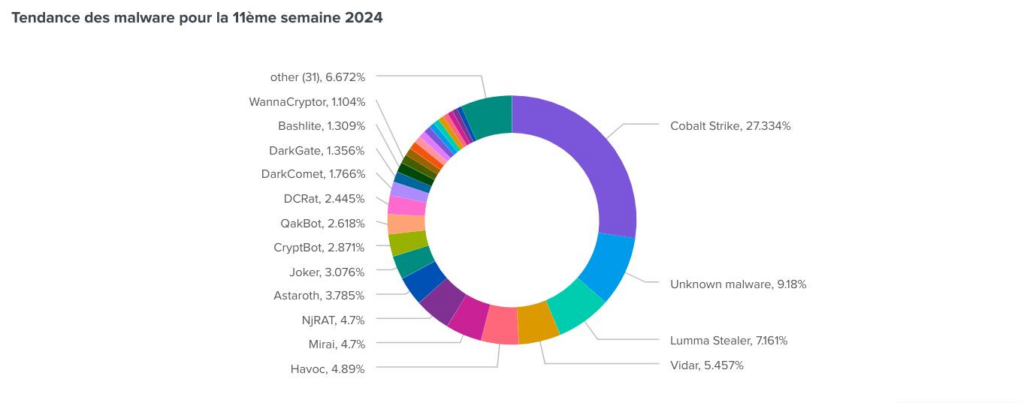

Tendances des malwares – Semaine 11

Tendance des C&C de Malwares d’après les IOC extraits en analyse. Source ThreatFox

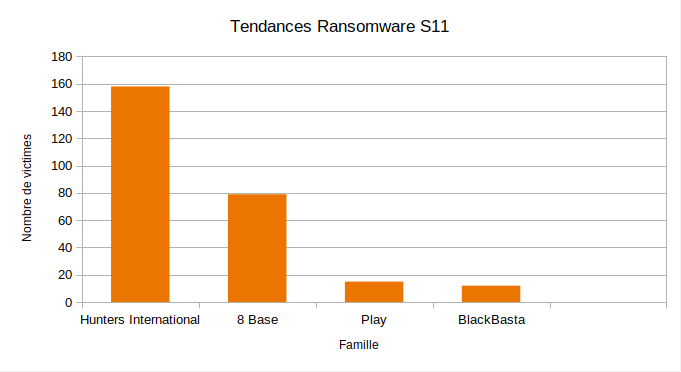

Tendances des Ransomwares – Semaine 11

Sans surprise, le groupe Hunters International continue de frapper fort !

Retrouvez notre analyse de ce rançongiciel sur notre blog : GLIMPS

Des questions sur ces actualités ou sur nos solutions ? N’hésitez pas à contacter notre équipe : cti@glimps.re