Supply chain attack par typosquatting de noms de packages PowerShell Gallery

Les politiques laxistes concernant les noms des packages sur le référentiel de code PowerShell

Gallery de Microsoft auraient permis à certains acteurs malveillants de mener des attaques

basées sur le typosquatting et ainsi d’usurper le nom de certains packages populaires et

potentiellement de préparer le terrain pour des attaques plus massives par ‘supply chain attack’.

Qu’est-ce que l’attaque ‘supply chain attack’ me direz-vous ? C’est une technique qui consiste à

infecter un élément d’une chaine d’approvisionnement dans laquelle la cible reporte une

certaine confiance. Ainsi, un groupe d’attaquants peut mener des actions malvaillantes à

destination d’une cible de manière indirecte. Dans ce cas, c’est la chaine d’approvisionnement

du développement logiciel qui est visée au travers de l’usurpation de noms de bibliothèques

existantes et fortement référencées (plus de 10 millions de téléchargement pour la bibliothèque

AzTable par exemple).

La ‘supply chain attack’ est une des menaces qui avait été identifiée par l’ANSSI (Agence

nationale de la sécurité des systèmes d’information), lors de la présentation de son panorama

de la cybermenace en 2022 (https://www.cert.ssi.gouv.fr/cti/CERTFR-2023-CTI-001/), comme à

surveiller car appelée à continuer à se développer rapidement.

Sources :

Hackers use VPN provider’s code certificate to sign malware

Tout est toujours histoire de report de confiance dans le monde de la sécurité informatique. Mais

que se passe-t-il si l’élément dans lequel nous reportons notre confiance est infecté ? Nous

parlions, dans un précédent article, d’attaque de chaines d’approvisionnement et ce principe

peut aisément être transposé dans le report de confiance dans des certificats numériques. Ici,

c’est la confiance dans le certificat ayant permis la signature du malware qui est à remettre en

cause.

En effet, le groupe d’attaquants chinois Bronze Starlight aurait été identifié comme mettant en

oeuvre des binaires signés à l’aide d’un certificat valide utilisé par Ivacy VPN provider. Compte

tenu du fait que le certificat utilisé était valide et correspondait bien à une fonction de signature

de code, le doute est permis concernant un éventuel vol ou une fuite de ce dernier. Fort

heureusement, DigiCert a pu révoquer ce certificat depuis début Juin 2023.

Evidemment, cette révocation n’a de sens que si les structures de gestion de clefs et de

vérification de codes implémentent correctement les fonctionnalités de mises à jour et contrôle

des CRL/CKL (liste des certificats révoqués et / ou compromis).

Sources :

Un nouveau variant XLoader a destination des plateformes MacOS

En marge des malwares à destination des plateformes Windows, un certain nombre de cibles

potentielles utilisent MacOs. Certains groupes d’attaquants l’ont bien compris et ont su faire

évoluer leur arsenal numérique afin de profiter de ces cibles. C’est ainsi qu’un nouveau variant

de l’infoStealer XLoader, à destination des plateformes MacOS, a vu le jour. Il aurait été

spécialement développé en ‘C’ et en ‘Objective-C’ afin de voler des identifiants des utilisateurs

de MacOS. Ce variant aurait la particularité d’être déployé au travers d’un fichier d’image

disque ‘OfficeNote.dmg’. Avec l’avènement des compilateurs multiplateformes de type GO ou

Rust, il y a fort à parier que ces vagues de conversions de malwares windows à destination des

plateforms MacOS ne cesse de croître.

Sources :

Not Barely legal hacker

Comme dans le domaine du traffic de drogue, il n’y a malheureusement pas d’âge légal pour

faire du piratage. En effet, des adolescents hackers appartenant au groupe Lapsus$ ont été

reconnus coupables de cyber attaques très médiatisées. Avec des victimeses reconnues comme

Microsoft, Cisco, Okta, Nvidia, T-Mobile, Samsung, Vodafone, Ubisoft ou même 2K , le groupe

d’attaquants s’est tristement taillé une belle renommée dans le monde de la cybermalveillance

en s’appuyant, parfois, sur des méthodes extrêment simples et efficaces pour l’extortion de

rançons.

Sources :

Smokeloader en Whiffy

La limite entre le cyberespace et le réel est très mince. Voici encore un exemple au travers de

cette infection via un malware Smokeloader qui dropperait un malware sunommé Whiffy.

Quelle est sa particularité ? Ce malware, une fois instancié, va capitaliser les résultats des scans

de réseaux wifi aux alentours afin de les soumettre à une API de géolocalisation Google.

C’est un procédé de géolocalisation qui fait penser à la triangulation par BTS et qui permet de

connaitre la position du terminal infecté (et d’en retracer les mouvements ….).

C’est un type d’infection que l’on ne rencontre pas tous les jours mais qui peut s’avérer

diablement efficace pour localiser une cible dans le monde ‘réel’.

Sources :

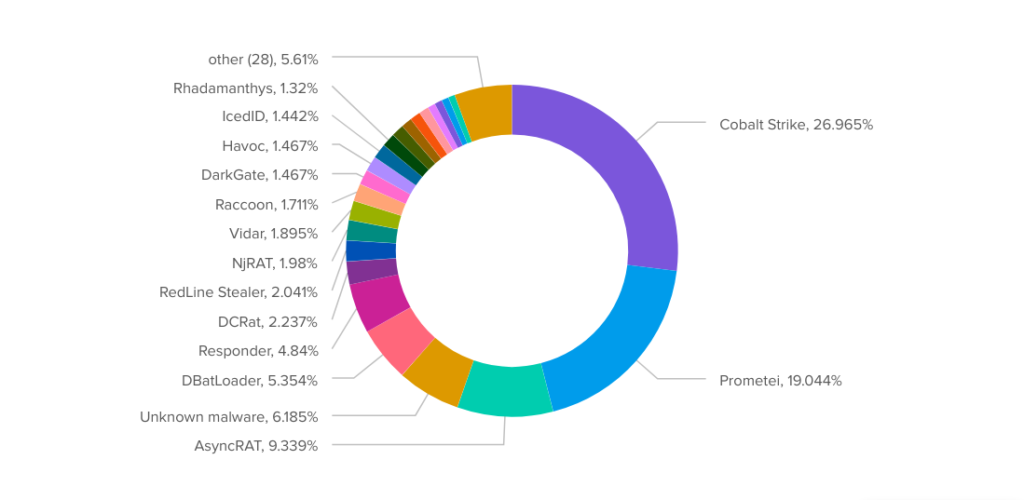

Tendance des malwares – Semaine 34

Tendance des C&C de Malwares d’après les IOC extraits en analyse. Source ThreatFox

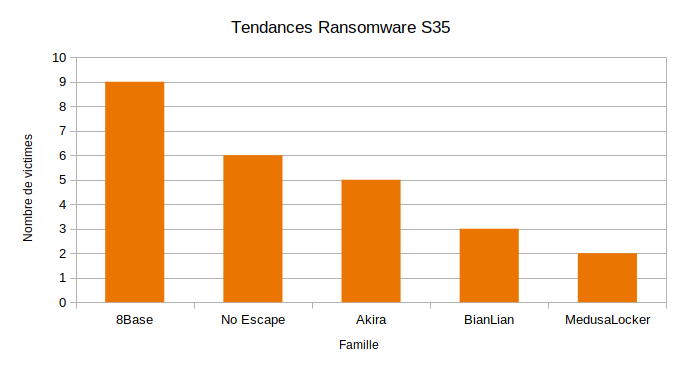

Tendance des ransomwares pour la semaine 35

Des questions sur ces actualités ou sur nos solutions ? N’hésitez pas à contacter notre équipe : cti@glimps.re