XLL en plus du VBA dans les documents excel

Les documents Office restent les vecteurs d’infection préférés des attaquants, pouvant être

distribués par email lors de campagnes de phishing ciblées ou opportunistes.

Une méthode exploitée par les chinois du groupe apt10 depuis 2019 revient au goût du jour.

L’utilisation de modules XLL, des bibliothèques malveillantes de type DLL intégrées dans des

fichiers excel, a été identifiée récemment. S’il était encore nécessaire de le démontrer, voici une

nouvelle preuve de l’adaptabilité des attaquants.

Sources :

Trousseau d’exploitation de vulnérabilités WordPress

Un logiciel malveillant, s’exécutant sur des plateformes linux 32 et 64 bits, a été identifié ciblant

des plugins wordPress, non mis a jour, capable d’exploiter jusqu’à une trentaine de vulnérabilités.

Avant d’effectuer une attaque, le malware contacte son serveur de contrôle afin de récupérer

l’adresse du site internet cible. Il tente alors d’exploiter les vulnérabilités des plugins suivants, s’ils sont installés :

• WP Live Chat Support Plugin

• WordPress – Yuzo Related Posts

• Yellow Pencil Visual Theme Customizer Plugin

• Easysmtp

• WP GDPR Compliance Plugin

• Newspaper Theme on WordPress Access Control (vulnerability CVE-2016-10972)

• Thim Core

• Google Code Inserter

• Total Donations Plugin

• Post Custom Templates Lite

• WP Quick Booking Manager

• Faceboor Live Chat by Zotabox

• Blog Designer WordPress Plugin

• WordPress Ultimate FAQ (vulnerabilities CVE-

2019-17232 and CVE-2019-17233)

• WP-Matomo Integration (WP-Piwik)

• WordPress ND Shortcodes For Visual Composer

• WP Live Chat

• Coming Soon Page and Maintenance Mode

Hybrid

Si les tentatives d’exploitation réussissent, la page cible se fait infecter avec un Javascript

récupéré depuis un autre serveur. Lorsque des utilisateurs se rendront sur ces pages infectées, ils

seront automatiquement redirigés vers une ressource mise en place par l’attaquant qui lui sert à

distribuer d’autres charges malveillantes.

Sources :

Espionnage d’écouteurs android

L’utilisation des informations récupérées par les micros de nos smartphones afin de nous proposer

du contenu ciblé n’est pas nouveau. Pourtant, un groupe de chercheurs a identifié une nouvelle

méthode d’écoute clandestine basée sur la captation des vibrations générées par les écouteurs

des téléphones ainsi que les mesures effectuées par l’accéléromètre au même moment. Les données collectées et soumises à différents moteurs de machine learning ainsi que réseaux de neurones leur permet d’identifier avec précision le genre ainsi que l’identité potentielle du porteur du téléphone.

Sources :

Retour du compilateur de scripts bash, SHC

L’utilisation de scripts (vba ou powershell pour windows) est courante à différentes étapes

des campagnes d’infection. Récemment Lockbit, associé au loader Amadey, distribuait son

ransomware sous forme de script ps1. Pourtant, l’utilisation de ce type de fichiers peut facilement

être identifiée par les analyses statiques et il est courant que les attaquants s’appuient sur des

techniques d’obfuscation ou de packing de leur charge pour tenter d’évader les antivirus.

Il existe, depuis plusieurs années, un utilitaire, ‘SHC’ shell script compilé, permettant de transformer

un script bash en fichier exécutable elf linux.

Récemment, les analystes des équipes ASEC auraient découvert un malware généré a l’aide de

cet utilitaire dont le but est de déployer CoinMiner ainsi qu’un bot IRC DDoS. L’étude de ce binaire

révèle notamment qu’il embarque le script shell chiffré en RC4 au sein de sa section .data

Sources :

Dridex Beta pour MacOS

Le trojan bancaire Dridex, distribué par l’APT EvilCorp, officie depuis 2014 et a été identifié

dans de nombreuses campagnes d’attaque à l’encontre de différentes institutions financières.

Un échantillon récent a été analysé par les équipes de Trendmicro et a permis d’identifier un

nouveau variant de Dridex distribué au format Mach-o, soit Mac OS. La particularité est que le

binaire embarque une fonctionnalité qui va parcourir le système de fichiers utilisateur cible à la

recherche de documents office afin de leur implémenter une macro malveillante en ‘autoopen’.

Fait particulier,les analystes ont découvert que ce malware récupère un binaire PE distant qui ne

peut pas s’exécuter dans un environement MacOs ce qui pourrait indiquer que ce malware serait

encore en phase de développement.

Sources :

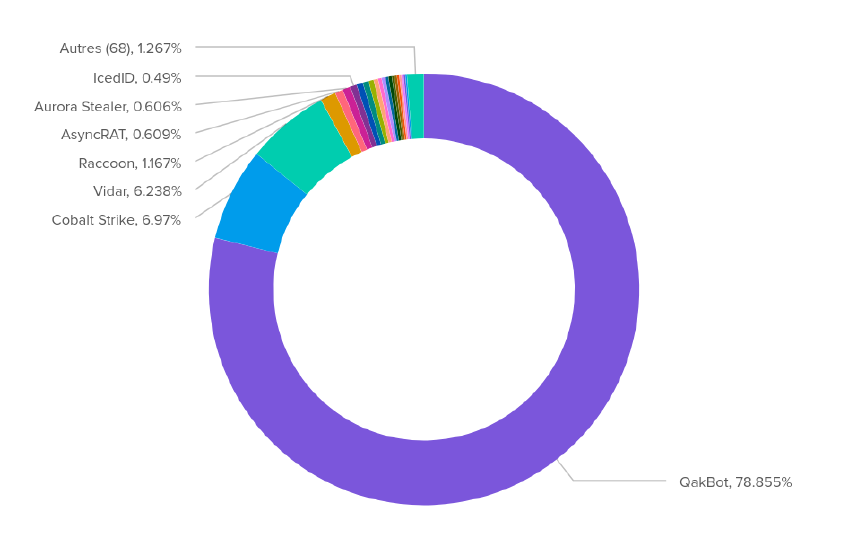

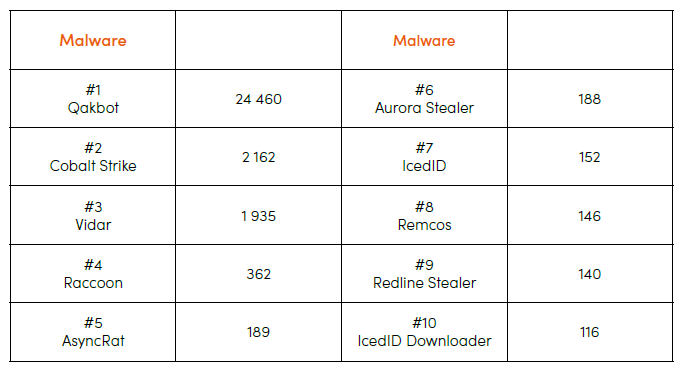

Tendance des malwares

Tendance des C&C de Malwares d’après les IOC extraits en analyse. Source ThreatFox

Top 10 des malwares pour les 30 derniers jours

Des questions sur ces actualités ou sur nos solutions ? N’hésitez pas à contacter notre équipe : cti@glimps.re